这是一个创建于 907 天前的主题,其中的信息可能已经有所发展或是发生改变。

17 条回复 • 2022-06-21 09:04:58 +08:00

1

villivateur 2022-06-18 12:00:10 +08:00 via Android

这个是否可以通过加 https 来防御呢?

|

2

JensenQian 2022-06-18 12:12:46 +08:00 良心云变凉心云了

最近这还有隔壁,一堆人被山鸡的 |

3

billlee 2022-06-18 12:20:22 +08:00 via Android

是腾讯云自己的漏洞扫描?印象中最可以关的

|

4

eason1874 2022-06-18 12:23:50 +08:00

是不是服务器自带的 agent 插件在做可用性监控?

说到私有 API 设计,必须得验证,URL 是保密不了的,现在浏览器和软件都会主动去检测用户访问的 URL ,不可避免造成重放,区别只是有多少 |

5

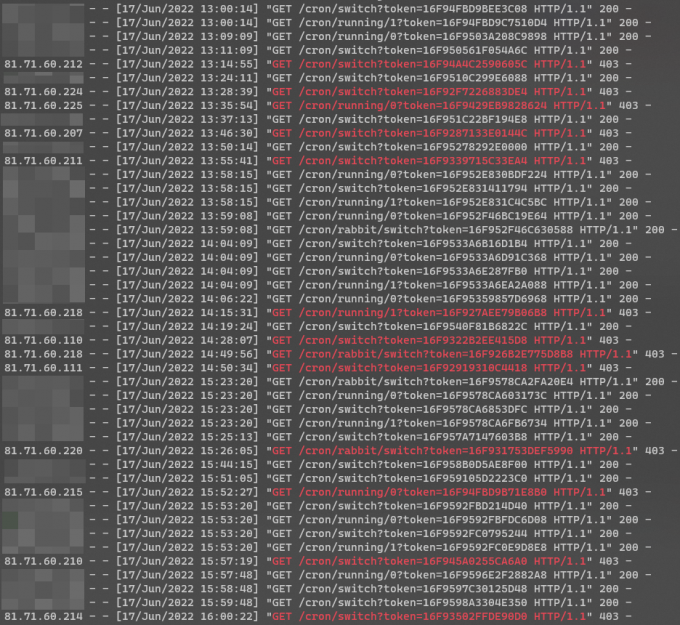

wooyuntest 2022-06-18 12:24:11 +08:00

这是漏扫吧 配合机器上的“云镜”来实现对“只有你知道的“端口和请求路径”做漏扫。

|

7

opengps 2022-06-18 13:20:07 +08:00

能重放说明具备某些能力。。。

|

8

opengps 2022-06-18 13:21:02 +08:00

话说,你的案例可以拿来当案例,告诉后面的 iot 同学协议包校验的重要性

|

9

jim9606 2022-06-18 13:54:57 +08:00 HTTP GET 的语义是幂等的,也就是说重放请求和缓存请求不应该产生副作用,所以很多组件会基于这个假设做一些功能,例如透明代理缓存和漏洞扫描器。非幂等请求应该用 POST 。

用 TLS 保护是个好主意,但依然要注意 GET 的语义问题,例如浏览器只允许 GET 请求使用 TLS1.3 0RTT Early Data ,因为请求包有被重放的可能性。 依赖端口号和路径来保密是绝对错误的安全实践。 |

11

K1W1 2022-06-18 14:03:19 +08:00 via Android

阿里云也遇到过,以前有个任务脚本是通过 http 触发的,然后也没做防重复。有一天突然被多次触发,排查后发现来源 ip 是阿里云。然后他们答复是,监控到你们这个请求是通过 ip 的而且比较慢,我们觉得可能有风险,触发排查

|

12

NanoApe OP @jim9606 你说的有道理,这里的确应该使用 POST 而不是 GET ,算是一种错误的实现了。等我修改完看看还会不会有类似的现象产生。

依赖端口号和路径来保密当然不够安全,只是一种性价比高的简单保护罢了,现在加上有意义的 Token 也可以防止重放攻击,挺好的。(主要是整证书太麻烦了 |

13

liuleixxxx 2022-06-18 21:32:37 +08:00

@NanoApe 也许是理解错误了,截图上也没看到 post 请求,可能人家的目的不是攻击呢,如果想攻击你,还能搞错请求方式?有没有 post 请求的日志?

|

14

Raidal 2022-06-19 12:22:07 +08:00

建议 GET 请求做好幂等

|

15

SteveWoo 2022-06-19 21:34:09 +08:00

你要用 GET 还 HTTP 我也没有办法

|

16

CarryOnHxy 2022-06-20 11:26:18 +08:00

漏扫

|